امروز با روزنه ای دیگر از علم فناوری و دنیای برنامه نویسی و کد نویسی آشنا خواهیم شد.در جامعه مدرن، فناوری هایی مانند اینترنت به سرعت در حال توسعه هستند و انسان ها وارد عصر داده های بزرگ شده اند. فناوری اینترنت سهولت زیادی را برای زندگی انسان به ارمغان آورده است و ایجاد دسترسی جهانی به اطلاعات را ارتقا داده است. با توسعه فناوری چند رسانه ای، دفاتر دیجیتال و پرداخت های الکترونیکی در زمینه های مختلف زندگی محبوبیت بیشتری یافته است. در مقایسه با اطلاعات متنی، ویژگی های آموزنده ای که توسط تصاویر بیان می شود بصری تر است و میزان اطلاعاتی که تصاویر در بر دارندافزایش یافته است. در این مرحله از تصاویر به عنوان حامل اصلی اطلاعات استفاده می شود. ضمن لذت بردن از راحتی جامعه اطلاعاتی، باید در مورد فجایع ناشی از نشت اطلاعات نیز هوشیارتر باشیم. به عنوان مثال، در جریان بازی های المپیک زمستانی کره در ژانویه ۲۰۱۸، اطلاعات هویتی و اطلاعات حساب بانکی تعداد زیادی از ورزشکاران و تماشاگران به طور مخرب توسط هکرها به دست آمد و در نتیجه باعث ایجاد اثرات نامطلوب شد. حفاظت از امنیت اطلاعات و جلوگیری از ضرر و زیان ناشی از نشت اطلاعات یک وظیفه ضروری برای انسان است. الگوریتم های رمزگذاری سنتی مانند DES یک طیف گسترده ای از برنامه های کاربردی در رمزنگاری متن، اما از الگوریتم های رمزنگاری سنتی برای امنیت مورد نیاز از رمزگذاری اطلاعات تصویر کافی نیست. بنابراین، نحوه رمزگذاری سریع و موثر اطلاعات تصویر به یک زمینه تحقیقاتی محبوب تبدیل شده است.دو نوع اصلی از روش های الگوریتم های رمزنگاری در تصویر وجود دارد: تلاش و انتشار، درهم آمیختگی با تبدیل موقعیت پیکسل ها به دست می آید. تغییر موقعیت پیکسل ها می تواند همبستگی بین پیکسل های مجاور را کاهش دهد و به رمزگذاری دست یابد. در سال ۲۰۱۱، یک روش رمزگذاری مبتنی بر تقلب صفحه بیت [ ۱۰ ] پیشنهاد شد. انتشار با تغییر مقادیر پیکسل ها انجام می شود. رمزگذاری انتشار می تواند تصادفی بودن را افزایش دهد و ویژگی های آماری تصاویر رمز را بشکند. به عنوان مثال، در سال ۲۰۰۹، آچاریا یک الگوریتم رمزگذاری مبتنی بر ماتریس هیل را پیشنهاد کرد که از یک ماتریس معکوس برای رمزگذاری تصاویر استفاده می کند در سال ۲۰۱۱، الزغدی یک الگوریتم بهبود یافته DES را برای رمزگذاری تصاویر پیشنهاد کرد در سال های اخیر، برخی از الگوریتم های رمزگذاری تصویر ترکیبی پیشنهاد شده است. به عنوان مثال، در سال ۲۰۰۴، یک روش رمزگذاری را با استفاده از رشته های DNA پیشنهاد شد که از کدگذاری DNA برای رمزگذاری تصویر استفاده می کرد در سال ۲۰۰۵، گوان یک الگوریتم رمزگذاری را بر اساس توالی های آشفته آرنولد-چن پیشنهاد کرد که درهم آمیختگی و انتشار را در فرآیند رمزگذاری تصویر ترکیب می کرد در سال ۲۰۰۸، تانگ و همکاران. یک روش رمزگذاری پیشنهاد کرد که شیفت های چرخه ای و رمزگذاری توالی را ترکیب می کرد در این مقاله، یک الگوریتم رمزگذاری تصویر بر اساس ساختار H-فرکتال و ماتریس خود معکوس پویا پیشنهاد شده است. این الگوریتم روش های رمزگذاری درهم و انتشار را ترکیب می کند. در ادامه نظریه اصلی این الگوریتم را معرفی می کنیم ، در مرحله بعد طرح رمزگذاری را معرفی می کنیم و تحلیل های امنیتی این الگوریتم رمزگذاری درادامه آورده شده است . نتایج تحلیل امنیتی نشان میدهد که الگوریتم رمزنگاری از امنیت خوبی برخوردار است و میتوان آن را در زمینه رمزگذاری تصویر به کار برد.

نظریه بنیادی

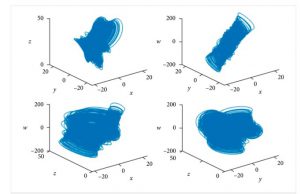

سیستم هیپر آشوب لورنز سیستم های هرج و مرج به طور گسترده در زمینه رمزگذاری اطلاعات استفاده می شوند زیرا مقادیر و پارامترهای اولیه آنها حساس و شبه تصادفی هستند سیستم های هرج و مرج با ابعاد پایین دارای فضاهای کلیدی کوچک و شبه تصادفی ضعیف هستند. بنابراین، بسیاری از محققان با توسعه سیستمهای آشفته به ابعاد بالاتر، سیستمهای هرجومرج با ابعاد پایین را بهبود بخشیدهاند. این سیستمهای آشفته با ابعاد بالا، سیستمهای پر آشوب نامیده میشوند. برای تولید چهار توالی شبه تصادفی که توسط الگوریتم رمزگذاری مورد نیاز است، ما سیستم هیپرآشوب لورنز را به الگوریتم رمزگذاری اعمال می کنیم. سیستم هیپر آشوب لورنز به شرح زیر است:

که در آن a ، b ، c ، و r چهار پارامتر سیستم هیپرآشوب لورنتس هستند. وقتی a = ۱۰، b = ۸/۳، c = ۲۸، و -۱.۵۲ ≤ r ≤ ۰.۰۶، سیستم هیپرآشوب لورنز در حالت هیپر آشوب است. سیستم پرآشوب با استفاده از روش Runge-Kutta زمانی که r = -۱ تکرار می شود. نتایج شبیه سازی سیستم هیپر آشوب لورنز در شکل ۱ نشان داده شده است .

نمودار فاز سیستم هیپر آشوب لورنز

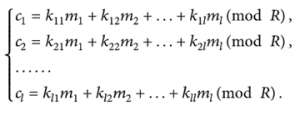

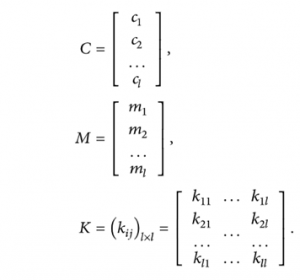

رمزگذاری ماتریس خود معکوس در سال ۱۹۲۹، هیل یک الگوریتم رمزگذاری را پیشنهاد کرد که از ماتریس های معکوس استفاده می کرد تئوری اساسی الگوریتم استفاده از ماتریس برای تبدیل متن ساده به متن رمزی است و کلید خود ماتریس است. روش رمزگذاری به شرح زیر است:

فرمول۲![]()

در فرمول ( ۲ )، M نشان دهنده یک ماتریس متن ساده، C نشان دهنده یک ماتریس متن رمز، R محدوده مقدار متن ساده است (در فرآیند رمزگذاری تصویر، R = ۲۵۶)، K نشان

دهنده یک کلید رمزگذاری، و ماتریس است. K باید یک ماتریس معکوس باشد. الگوریتم رمزگذاری Hill فشرده نشده است. با فرض اینکه طول متن ساده و متن رمز l باشد ، فرمول

رمزگذاری را می توان به صورت زیر توصیف کرد.

در فرمول۳

فرمول۴

فرآیند رمزگشایی معکوس فرمول ( ۳ ) است و می توان آن را به این صورت توصیف کرد

فرمول۵

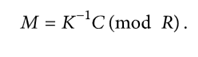

برای اطمینان از وجود ماتریس K- 1 ، این مقاله ماتریس K را به عنوان یک ماتریس خود برگشت پذیر ۴ × ۴ می سازد تا . فرآیند رمزگشایی را می توان به صورت ساده تر کرد

فرمول۶

![]()

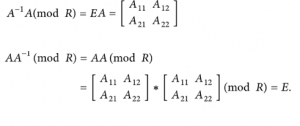

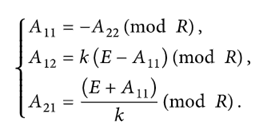

روش محاسبه ماتریس خود معکوس ۴ × ۴ به شرح زیر است. هنگامی که ماتریس A یک ماتریس خود معکوس است، . اگر ، A 11 ، …، A 22 ماتریس های ۲×۲ هستند و فرمول

( ۷ ) را می توان به دست آورد:

فرمول۷

سپس فرمول ( ۸ ) را می توان با بسط فرمول ( ۷ ) محاسبه کرد

فرمول۸

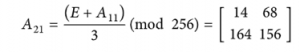

![]()

برای ساخت ماتریس خود معکوس، A 12 به عنوان ضریب ( E - A 11) و A 21 به عنوان ضریب ( E + A 11 ) ساخته می شود. k عدد اولی است که متقابلاً با R اول است . وقتی

A 12 ≠ ۰ باشد، فرمول ( ۹ ) را می توان مشتق کرد:

فرمول۹

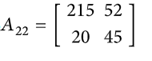

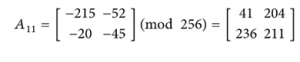

ماتریس خود معکوس A را می توان با استفاده از یک ماتریس معین A 22 محاسبه کرد . با در نظر گرفتن k = ۳، R = ۲۵۶ و به عنوان مثال، برای محاسبه ماتریس خود برگشت

پذیرA،ابتدابایدماتریسA 11را محاسبه کنیم . از آنجا که A 11 =−A22(mod می توانیم دریافت کنیم

فرمول۱۰

از آنجا که A 12 = k ( E − A 11 ) (mod R )، می توانیم بدست آوریم![]()

از آنجا که A 21 = ( E + A 11 )/ k (mod R )، می توانیم دریافت کنیم

سپس، ماتریس خود معکوس A را می توان به دست آورد. . می توان آن را تایید کرد که

فراکتال

در سال ۱۹۶۷، ماندلبروت مقاله ای با عنوان “خط ساحلی بریتانیا چقدر طولانی است” در ساینس منتشر کرد. در آن، او از فراکتال ها برای توصیف دسته بزرگی از بی نظمی های

پیچیده استفاده کرد که نمی توان با استفاده از هندسه سنتی اقلید در طبیعت توصیف کرد. این نشان دهنده ظهور تفکر فراکتال بود. فراکتال مجموعه ای از نظریه های ریاضی است

که از ویژگی های فراکتال به عنوان هدف تحقیق استفاده می کند. برخی از فراکتال های هندسی رایج عبارتند از: منحنی کوخ، فراکتال H، مثلث سیرپینسکی و مثلث ویوسک. نظریه

فراکتال نه تنها یک شاخه مرزی و مهم از علوم غیرخطی است، بلکه یک رشته جدید متقابل است. این یک رشته ریاضی جدید است که ویژگی های دسته ای از پدیده ها را مطالعه

می کند. در مقایسه با شکل هندسی آن، بیشتر با معادلات دیفرانسیل و نظریه سیستم های دینامیکی مرتبط است. فراکتال ها به اشکال هندسی محدود نمی شوند و زمان ها

و فرآیندها نیز می توانند فراکتال ها را تشکیل دهند. فراکتال به عنوان یک مفهوم و روش جدید در بسیاری از زمینه ها کاربرد دارد. در سالهای اخیر، حساسیت فراکتال، بهویژه

حساسیت مجموعههای ماندلبروت و مجموعههای جولیا به مقادیر اولیه، به طور گسترده در رمزگذاری تصویر استفاده شده است.

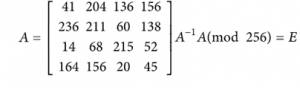

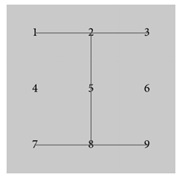

H-fractal نوعی فراکتال است و نمودار H-fractal در شکل ۲ نشان داده شده است . گرافیک فراکتال می تواند برای رمزگذاری اطلاعات و امنیت استفاده شود. این الگوریتم از

H-fractal برای رمزگذاری اطلاعات تصویر استفاده می کند.

نمودار H-فرکتال

الگوریتم SHA-3 نوعی الگوریتم هش امن است. این الگوریتم رمزگذاری از دنباله Hash استفاده میکند که توسط الگوریتم SHA-3(256) تولید میشود و عدد اول k برای ساخت

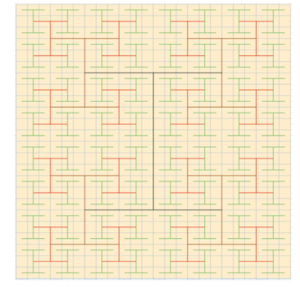

ماتریسهای خود معکوسپذیر که به عنوان کلید استفاده میشوند استفاده میشود. مقادیر اولیه x 0 ، y 0 ، z 0 و سیستم هیپرآشوب لورنز توسط تصویر اصلی ایجاد می شود.

برای بدست آوردن دنباله هش باینری ۲۵۶ بیتی H، الگوریتم تصویر اصلی را در تابع SHA-3(256) وارد می کند. سپس، دنباله H به ۳۲ دنباله باینری ۸ بیتی به صورت

h 1 , h 2 , …, h ۳۲ تقسیم می شود.w0 و مقادیر اولیه سیستم هیپر آشوب لورنز با استفاده از محاسبه می شود.

تعداد تکرارهای سیستم پر آشوب با توجه به اندازه تصویر اصلی پس از بدست آوردن مقادیر اولیه سیستم هیپرآشوب لورنز انتخاب می شود. اگر اندازه تصویر اصلی M × N باشد ،

لازم است سیستم هیپرآشوب لورنز M × N + ۸۰۰ بار تکرار شود و ۸۰۰ تکرار اول حذف شود تا از اثر گذرا جلوگیری شود. در نهایت، چهار دنباله شبه تصادفی X ، Y ، Z و W به

طول M × N به دست میآیند.

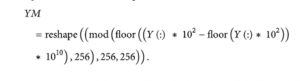

تقلب بر اساس ماتریس خود معکوس

دنباله Y که توسط سیستم هیپر آشوب لورنز ایجاد می شود برای تولید ماتریس های خود معکوس انتخاب می شود. هنگامی که یک تصویر اصلی M × N با استفاده از ماتریس

های خود معکوس پویا رمزگذاری می شود، فرآیند رمزگذاری به صورت زیر توصیف می شود:مرحله ۱: تصویر اصلی به ماتریس های M × N / 16 تقسیم می شود که اندازه آنها ۴ ×

۴ است که به ترتیب با استفاده از ردیف- با عنوان PM i ( i = ۱, ۲, …, M × N /16) مشخص می شوند. روش اول مرحله ۲: دنباله شبه تصادفی Y در سیستم هرج و مرج لورنز با

استفاده از فرمول ( ۱۴ ) برای به دست آوردن ماتریس شبه تصادفی YM انجام می شود. در فرمول ( ۱۴ )، floor x یک تابع کف است، و reshape x یک تابع ترتیب اول ستون

است:

مرحله ۳: ماتریس YM به تقسیم M × N / 16 ماتریس که به اندازه ۴ × ۴ با توجه به روش درمرحله ۱،ومارابرچسب گذاری ۴ × ۴ ماتریس به عنوانYM( = ۱، ۲، …، M × N / ۱۶)

مرحله ۴: ماتریس های ۴ × ۴ ‘(i)ymYM i (i = ۱, ۲, …, M × N /16به چهارماتریس۲×۲ تقسیم می شوند و ماتریس های گوشه سمت چپ بالا به صورت (i =۱,۲،…، M × N /1)

مرحله ۵: ۲ × ۲ ماتریس ( من = ۱، ۲، …، M × N / 16) به ماتریس خود وارون به عنوان تبدیل K ( = ۱، ۲، …، M × N / 16) با استفاده از عدد اول k با روش ساخت ماتریس

خود معکوس.

مرحله ۶: ماتریس های رمز C i ( i = ۱، ۲، …، M × N /16) محاسبه می شوند، و C i = K i PM i ( i = ۱، ۲، ۳، …، M × N /16 ).

مرحله ۷: تصویر رمز از ماتریس های رمزی C i ( i = ۱, ۲, …, M × N /16) با استفاده از روش ردیف اول تشکیل شده است. فرآیند رمزگشایی الگوریتم رمزگذاری ماتریس خود

معکوس معکوس فرآیند رمزگذاری است.

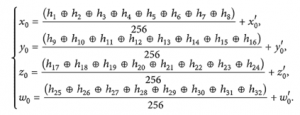

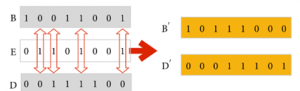

H-Fractal Diffusion

روش انتشار متقاطع H-فرکتال که در این مقاله پیشنهاد شده است از پیکسل میانی استفاده می کند که توسط H-fractal به عنوان یک عملگر برای پردازش متقاطع دو پیکسل در

هر دو انتهای H-فرکتال برای تکمیل انتشار استفاده می کند. با در نظر گرفتن یک بلوک ۳×۳ به عنوان مثال، فرآیند انتشار بر اساس H-fractal در شکل ۳ نشان داده شده است .

نمودار انتشار H-فرکتال.

در شکل ۳ ، پیکسل ۲ به عنوان کلمه کنترل استفاده می شود و پیکسل ۱ و پیکسل ۳ برای انجام عملیات متقاطع کنترل می شوند. سپس پیکسل ۸ به عنوان کلمه کنترلی استفاده

می شود و پیکسل ۷ و پیکسل ۹ برای انجام یک عملیات متقاطع کنترل می شوند. در نهایت پیکسل ۵ به عنوان کلمه کنترلی استفاده می شود و پیکسل ۲ و پیکسل ۸ برای انجام یک

عملیات متقاطع کنترل می شوند. روش عملیات متقاطع در شکل ۴ نشان داده شده است ، که در آن E کلمه کنترل، B و D پیکسل های نقطه پایانی، و B “و D ” پیکسل های پس از

عملیات متقاطع هستند. وقتی مقادیر بیت های کنترل باینری در پیکسل E “1” باشد، کلمات باینری در پیکسل های Bو D مربوط به بیت های کنترلی رد و بدل می شوند.

برعکس، زمانی که مقادیر بیت های کنترل باینری در پیکسل E “0” باشد، کلمات باینری در پیکسل های B و D مربوط به بیت های کنترل هیچ عملکردی ندارند. فرآیند رمزگشایی

معکوس فرآیند انتشار است، بنابراین در اینجا توضیح داده نخواهد شد.

نمودار عملیات متقاطع

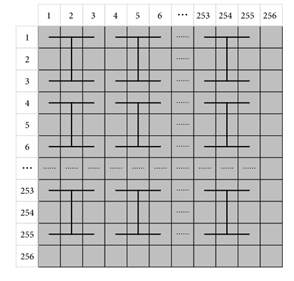

با در نظر گرفتن یک تصویر ۲۵۶ × ۲۵۶ به عنوان مثال، تصویری که توسط H-fractal پوشانده شده است در شکل ۵ نشان داده شده است . اولین پیکسل در گوشه سمت چپ بالای

تصویر به عنوان نقطه شروع برای ساخت H-fractal استفاده می شود. پیکسل هایی که توسط H-fractal در تصویر پوشانده نشده اند، عمل نمی شوند.

تصویر تحت پوشش H-فرکتال

رمزگذاری بازخورد رمز-پیکسل

در این مقاله، از روش بازخورد رمز-پیکسل برای افزایش اثر انتشار استفاده شده است. روش بازخورد رمز-پیکسل باعث می شود که پیکسل های جلوی دنباله پیکسل بر پیکسل های

پشت خود تأثیر بگذارند. با فرض اینکه اندازه تصویر اصلی M × N باشد ، فرآیند خاص بازخورد رمز-پیکسل به شرح زیر است. ابتدا، تصاویر اصلی را در یک دنباله پیکسلی

P{1،۲،۳، …M × N}مرتب کنید . سپس، یک دنباله پراکنده P ‘{1 2 3 … M × N}بااستفاده از دنباله Pبه دست می آید.

![]()

فرآیند تقلب

این الگوریتم از توالیهای شبه تصادفی X ، Z و W استفاده میکند که توسط سیستم هیپرآشوب لورنز تولید میشوند تا تصویر را به هم بزنند. با در نظر گرفتن تصویر M × N به

عنوان مثال، با فرض اینکه کلید داده شده یک دنباله شبه تصادفی S {1, 2, 3, …, M × N } است، عملیات درهمسازی سراسری به شرح زیر توصیف میشود. ابتدا، تصویر اصلی به

دنباله پیکسلی یک بعدی P 1 {1، ۲، ۳، …، M × N } و موقعیت پیکسل ها در دنباله P 1 گسترش می یابد.با موقعیت عناصر در دنباله S مطابقت دارند . سپس، دنباله شبه

تصادفیSبه ترتیب صعودی بازآرایی می شودتادنباله شاخصSبه دست آید.در نهایت، دنباله پیکسل P 1 {1، ۲، ۳،..،M × N }به توالی جدید پیکسل نقشه برداری{۱،۲،۳،…، M × }

باتوجه به قوانین برای نقشه برداری عناصردردنباله S به دنباله S ′. فرآیند رمزگشایی درهمکاری معکوس فرآیند رمزگذاری است، بنابراین در اینجا توضیح داده نخواهد شد.

طرح رمزگذاری

نمودار جریان طرح رمزگذاری در شکل ۶ نشان داده شده است . با گرفتن تصویر I با اندازه ۲۵۶ × ۲۵۶ به عنوان مثال، فرآیند رمزگذاری به شرح زیر است:

مرحله ۱: تصویر I به الگوریتم SHA-3(256)وارد می شود تا دنباله هش H به دست آید .

مرحله ۲: مقادیر اولیه x 0 , y 0 , z 0 , و سیستم هیپرآشوب لورنز با انجام دنباله هش H به دست می آید .

مرحله ۳: سیستم هیپرآشوب لورنز M × N + ۸۰۰ بار تکرار می شود و چهار دنباله X ، Y ، Z و W با دور انداختن مقادیر ۸۰۰ تکرار اول به دست می آیند.

مرحله ۴: ماتریس تصویر I 1 با درهم زدن تصویر اصلی I با استفاده از دنباله X به دست می آید.

مرحله ۵: ماتریس تصویر I 2 با استفاده از روش رمزگذاری ماتریس خود معکوس پویا برای رمزگذاری ماتریس تصویر I 1 با استفاده از دنباله Y به دست می آید.

مرحله ۶: ماتریس تصویر I 3 با به هم زدن ماتریس تصویر I 2 با استفاده از دنباله Z به دست می آید.

مرحله ۷: ماتریس تصویر I 4 با استفاده از روش رمزگذاری H-fractal برای رمزگذاری ماتریس تصویر I 3 به دست می آید .

مرحله ۸: ماتریس تصویر I 5 با به هم زدن ماتریس تصویر I 4 با استفاده از دنباله W به دست می آید.

گام ۹: این عملیات بازخورد متن رمزی است در ماتریس تصویر انجام من ۵ برای به دست آوردن ماتریس تصویر من ۶ ، یعنی، تصویر رمز شده.

نمودار جریان طرح رمزگذاری

نتایج شبیه سازی و تجزیه و تحلیل امنیتی

به منظور تأیید اثربخشی و امکانسنجی الگوریتم ما، آزمایشهای شبیهسازی شده بر روی پلت فرم MATLAB R2018a انجام میشود. محیط توسعه ویندوز ۷، ۴.۰۰ گیگابایت رم،

پردازنده Intel(R) Core(TM) i3-4130 @ 3.4 گیگاهرتز است. میانگین زمان اجرای تصاویر آزمایشی با اندازه ۲۵۶ × ۲۵۶ ۱.۵۱۸ ثانیه است. بخشی از کلیدهای رمزگذاری به صورت

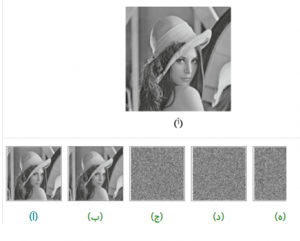

تنظیم شده و دنباله های هش توسط تصاویر اصلی تولید می شوند. برخی از تصاویر اصلی در شکل های ۷(a) – 7(d) و تصاویر رمزی آنها در شکل های ۷(e) – 7(h) نشان داده شده

است . از آنجایی که الگوریتم رمزگذاری پیشنهادی ما بدون تلفات است، تصاویر رمزگشایی شده تصاویر رمزگذاری شده دقیقاً مشابه هستند. الگوریتم ویژگی های تصویر اصلی را از

بین نمی برد.

![]()

تحلیل حساسیت کلیدی

الگوریتم رمزگذاری که در این مقاله پیشنهاد شده است از دنباله هش ۲۵۶ بیتی استفاده می کند که توسط الگوریتم (SHA-3(256 و عدد اول k به عنوان کلید ایجاد می شود. فضای

کلیدی دنباله هش ۲۵۶ بیتی ۲ ۱۲۸ است . بنابراین، فضای کلیدی الگوریتم به اندازه کافی بزرگ است که در برابر حملات brute-force مقاومت کند. مقادیر اولیه سیستم هیپر

آشوب لورنز توسط دنباله هش ایجاد می شود. وقتی دنباله هش تغییر جزئی داشته باشد، مقدار اولیه سیستم هایپرآشوب نیز تغییر می کند. الگوریتم به تغییرات این مقادیر اولیه

بسیار حساس است. هنگامی که این مقادیر اولیه اندکی با ۱۰-۱۳ تغییر کرده باشند ، سیستم رمزگذاری قابل رمزگشایی نیست. وقتی عدد اول k = ۳، تصویر اصلی و تصویر

رمزگشایی شده صحیح در شکل ۸(a) و ۸(b) نشان داده شده است . در شکل های ۸(c) – ۸(g) ، تصاویر رمزگشایی شده پس از تغییر مقادیر اولیه فهرست شده اند. الگوریتم

رمزگذاری به کلید بسیار حساس است و الگوریتم برای مقاومت در برابر حملات به کلید کافی است.

تصویر رمزگشایی صحیح و تصاویر رمزگشایی نادرست به دلیل تغییر جزئی در مقادیر اولیه سیستم هیپر آشوب لورنز. (الف) تصویر اصلی لنا. (ب) تصویر رمزگشایی شده صحیح

تصویر رمزگشایی شده (c) هنگامی که x 0 با ۱۰-۱۳ تغییر می کند ، (d) زمانی که y 0 با ۱۰-۱۳ تغییر می کند ، (e) زمانی که z 0 با ۱۰-۱۳ تغییر می کند ،

![]() ) زمانی که با ۱۰ تغییر می کند. ۱۳- و (g) وقتی k = ۵ باشد

) زمانی که با ۱۰ تغییر می کند. ۱۳- و (g) وقتی k = ۵ باشد

تجزیه و تحلیل حملات دیفرانسیل

هنگامی که تصویر اصلی تغییر جزئی داشته باشد، تصویر رمزی تغییر بزرگی خواهد داشت. این پدیده نشان می دهد که سیستم رمزگذاری به تغییرات در تصویر اصلی بسیار حساس

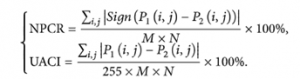

است. هرچه حساسیت متن ساده بیشتر باشد، توانایی سیستم رمزنگاری برای مقاومت در برابر حملات دیفرانسیل قویتر است. در اینجا، از تعداد نرخ تغییرات پیکسل (NPCR) و

شدت تغییر میانگین یکپارچه (UACI) برای اندازهگیری قابلیت حمله ضد دیفرانسیل سیستم رمزگذاری استفاده میکنیم. روش های محاسبه NPCR و UACI به شرح زیر است:

P 1 تصویر رمز صحیح است و P 2 تصویر رمزی است که در آن تصویر اصلی کمی تغییر دارد. M و N به ترتیب نشان دهنده طول و عرض تصویر هستند. Sign( x ) تابع نماد را نشان

می دهد و روش محاسبه آن به شرح زیر است:

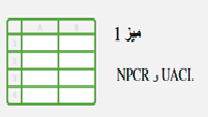

حداکثر مقدار نظری NPCR 100٪ و مقدار ایده آل UACI 33.4635٪ است. هرچه NPCR بزرگتر باشد، تغییرات پیکسل بیشتر است. هنگامی که تصویر اصلی ۱ بیت تغییر کرد،

مقادیر NPCR و UACI در جدول ۱ نشان داده شده است . در مقایسه، مشخص است که الگوریتم پیشنهادی ما به متن ساده بسیار حساس است و می تواند به خوبی در برابر

حملات دیفرانسیل مقاومت کند.

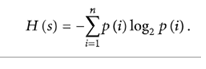

تجزیه و تحلیل آنتروپی اطلاعات

آنتروپی اطلاعات مفهومی است که توسط شانون برای کمی کردن اطلاعات پیشنهاد شده است. معمولاً می توان آن را به صورت H ( s ) بیان کرد. مفهوم آنتروپی اطلاعات به شرح

زیر است:

در فرمول ( ۱۷ )، p ( i ) نشان دهنده احتمال وقوع مورد و n نشان دهنده تعداد کل همه رخدادهای ممکن است. از آنتروپی اطلاعات برای اندازه گیری تصادفی بودن اطلاعات

استفاده می شود. هر چه آنتروپی اطلاعات به مقدار ایده آل نزدیکتر باشد، تصادفی بودن اطلاعات قوی تر است. پیکسل ها در تصویر سیاه و سفید همه در بازه [۰، ۲۵۵] هستند.

هنگامی که تصویر کاملا تصادفی است، احتمال هر مقدار پیکسل ۱/۲۵۶ است، بنابراین آنتروپی اطلاعات یک تصویر کاملاً تصادفی در مقیاس خاکستری ۸ است. آنتروپی اطلاعات

برخی از تصاویر اصلی و تصاویر رمزی آنها در جدول ۲ فهرست شده است.. از مقایسه می توان دریافت که تصاویر رمزی که توسط این الگوریتم رمزگذاری می شوند، نزدیک به

تصادفی هستند.

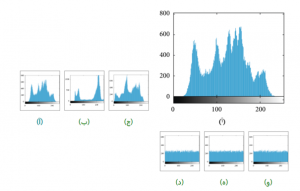

تجزیه و تحلیل آماری هیستوگرام

تجزیه و تحلیل آماری هیستوگرام نوعی حمله آماری است و هیستوگرام می تواند تصویر را مشخص کند. توزیع پیکسل در هیستوگرام تصویر اصلی یکنواخت نیست، که برای

مقاومت در برابر حملات آماری مناسب نیست. یک الگوریتم رمزگذاری خوب میتواند توزیع پیکسل را در هیستوگرام تصویر رمزی یکنواختتر کند و بنابراین، میتواند در برابر حملات

متن آشکار و حملات متن اصلی انتخاب شده مقاومت کند. هیستوگرام تصاویر اصلی در شکل های ۹(a) – ۹(c) و هیستوگرام تصاویر رمزی در شکل های ۹(d) – ۹(f) نشان داده

شده است . از مقایسه می توان دریافت که الگوریتم می تواند هیستوگرام قانون آماری تصویر اصلی را از بین ببرد و به عملکرد خوبی دست یابد.

هیستوگرام تصاویر اصلی و تصاویر رمزی آنها. هیستوگرام های (الف) تصویر لنا، (ب) تصویر فیلمبردار، (ج) تصویر فلفل، (د) تصویر رمز لنا، (ه) تصویر رمز فیلمبردار، و (و) تصویر رمزی فلفل

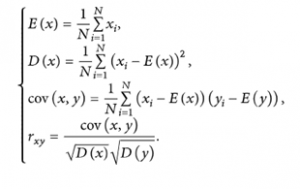

تجزیه و تحلیل همبستگی

۱۰۰۰۰ پیکسل و پیکسل های مجاور آنها از تصویر اصلی لنا به طور تصادفی در جهت های افقی، عمودی و مورب انتخاب می شوند و مقادیر این پیکسل ها به ترتیب در شکل های

۱۰(a) – ۱۰(c) نشان داده شده است. از تجزیه و تحلیل می توان دریافت که یک همبستگی قوی بین پیکسل های مجاور وجود دارد. یک الگوریتم رمزگذاری خوب می تواند

همبستگی بین پیکسل های مجاور را از بین ببرد و می تواند توانایی مقاومت در برابر حملات آماری را افزایش دهد. ۱۰۰۰۰ پیکسل و پیکسل های مجاور آنها از تصویر رمزی لنا به

طور تصادفی در جهت های افقی، عمودی و مورب انتخاب می شوند و مقادیر این پیکسل ها در شکل های ۱۰(d) – ۱۰(f) نشان داده شده است.، به ترتیب. از مقایسه می توان

دریافت که الگوریتم می تواند همبستگی بین پیکسل های مجاور را قطع کند.

مقادیر پیکسل های انتخاب شده و پیکسل های مجاور آنها در جهات مختلف. همبستگی افقی (الف) تصویر اصلی و (د) تصویر رمزی. همبستگی عمودی (ب) تصویر اصلی و (ه)

تصویر رمزی همبستگی مورب (ج)تصویراصلی و(f)تصویر رمزی.

ضریب همبستگی به عنوان یک شاخص برای اندازه گیری همبستگی بین پیکسل های مجاور استفاده می شود. روش محاسبه آن به شرح زیر است:

در فرمول ( ۱۸ )، N تعداد کل پیکسل های انتخاب شده است، E ( x ) میانگین پیکسل های انتخاب شده، D ( x ) واریانس پیکسل های انتخاب شده، cov( x ، y ) نشان دهنده

کوواریانس پیکسل های انتخاب شده است. پیکسل های انتخاب شده، و r نشان دهنده ضریب همبستگی است. مقدار مطلق ضریب همبستگی که نزدیک به ۱ است نشان می دهد

که همبستگی داده ها قوی است و قدر مطلق ضریب همبستگی که نزدیک به ۰ است نشان می دهد که داده ها تقریباً هیچ همبستگی ندارند. ضرایب همبستگی تصاویر اصلی و

تصاویر رمزی در جدول ۳ آمده است.. از مقایسه می توان دریافت که ضریب همبستگی تصویر الگوریتم رمزگذاری تقریباً صفر است و الگوریتم رمزگذاری می تواند همبستگی بین

پیکسل های مجاور را قطع کند.

امیدواریم در این پست آنچه از الگوریتمهای رمزگذاری تصویر اهمیت دارد را قرار داداه باشیم.